AirDrop是一项允许Apple设备用户在不使用蜂窝或Wi-Fi连接的情况下向附近的iPhone或其他兼容Apple设备发送和接收照片,文档和其他文件的功能。该功能要求双方都已打开蓝牙和Wi-Fi。这是因为AirDrop依靠低功耗蓝牙(Bluetooth LE)广播和查找附近的连接,并且虽然AirDrop不需要Wi-Fi网络,但文件是通过点对点Wi-Fi传输的。

早在2018年,一些iPhone用户就经历了一种被称为``网络闪烁''的现象,其中性行为明确的照片是从iPhone用户在近距离(例如地铁或飞机)中随机发送给确实有能力做到这一点的毫无戒心的iPhone用户的。拒绝收到AirDrop的收据。但是,即使在受害者有机会拒绝AirDrop之前,也可以接收到足以侵犯随机目标的图像。

正如我们当时告诉您的,防止这种情况的最佳方法是更改设置,以使您的手机从“所有人”变为“仅系人”。除非您的系人列表中有一些变态人物,否则此举应使您免于通过AirDrop接收到不需要的色情图片。不,网络闪烁不是Apple设计Air Drop的目的。

在德国达姆施塔特理工大学的研究人员发现所谓的“严重隐私泄漏”之后,AirDrop再次成为新闻。该泄漏可能会未经许可将iPhone用户的电话号码和电子邮件地址传递给陌生人。黑客所需要的只是一个可以连接到Wi-Fi的设备,并且该设备与具有开放共享表的Apple设备非常接近。

正如这家德国研究公司在其博客中(通过AppleInsider)写道: “由于敏感数据通常只与用户已经认识的人共享,因此AirDrop默认仅显示通讯录系人的接收器设备。以确定对方是否为系人,AirDrop使用双向身份验证机制,将用户的电话号码和电子邮件地址与其他用户的通讯录中的条目进行比较。” 尽管这些数据是由Apple加密的,但研究人员表示,可以通过使用“强力攻击”来逆转该技术巨头使用的哈希方法。

研究人员开发了一种名为“ PrivateDrop”的解决方案,该解决方案使用更安全的加密技术取代了对哈希数据的使用,但用户可以通过将AirDrop设置为在设备上“接收”,同时保留共享来避免放弃其电话号码和电子邮件地址。工作表已关闭。可能有超过15亿台Apple设备受到此攻击,研究人员于2019年5月向Apple通报了此漏洞。到目前为止,Apple尚未意识到该问题,并且尚未声明正在开发解决方案。

研究人员撰写了有关此漏洞的科学论文,并将在8月的USENIX安全研讨会上发表。到那时,也许苹果公司会感到压力,需要对此问题进行一些阐明,并着手研究解决该问题的解决方案。AirDrop在某些Apple设备上可用,包括iPhone 5或更高版本,第四代iPad或更高版本,所有iPad Air,iPad Pro,iPad mini型号,第五代iPod touch和更高版本,并且都运行iOS 7或更高版本。

在运行Mac OS X 10.7和更高版本的某些Mac上(通过Finder侧边栏)也可以使用它。在OS X 10 8.1或更高版本的Mac上,使用菜单选项“ Go” →“ AirDrop”或点击Shift + Command + R)。

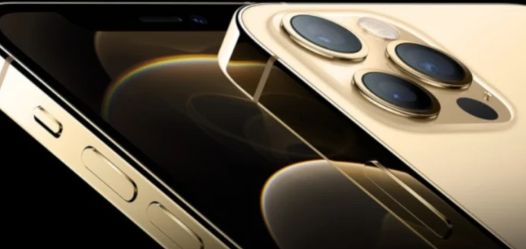

苹果在iPhone 12系列的发布中推出了其新的MagSafe配件系列。我们为您挑选了最合适的配件,并通过单击链接找出它们是哪些配件。