如今使用IT数码设备的小伙伴们是越来越多了,那么IT数码设备当中是有很多知识的,这些知识很多小伙伴一般都是不知道的,就好比最近就有很多小伙伴们想要知道iPhone盗号木马检测教程 不需要第三方源,那么既然现在大家对于iPhone盗号木马检测教程 不需要第三方源都感兴趣,小编就来给大家分享下关于iPhone盗号木马检测教程 不需要第三方源的一些信息吧。

前段时间的22万iCloud账号被盗事件闹得沸沸扬扬,虽然苹果目前已经重置了这些账号的密码,各种大大小小的木马检测插件也是层出不穷,不过据个别网友反馈,在使用了一些检测插件之后出现了桌面图标全部消失的问题,而一些有“洁癖”的用户并不喜欢使用第三方源的检测插件,那怎么检测iPhone是否中了盗号木马病毒呢?下面小编为大家推荐一个自行检测木马的方法。

红包类助手已致20万iCloud账号泄露

红包插件致iCloud账号泄露 怎么查询是否中招

苹果已重置泄露的iCloud账号和密码

通过技术人员的分析可以得知,第三方盗号木马检测插件查杀的是iOS设备的【/Library/MobileSubstrate/DynamicLibraries/*】目录,然后提取查找关键字为“wushidou”,以此来检测是否为木马,所以我们可以手动查找和删除,目前已知的木马关键字有这些:

【wushidou】

【gotoip4】

【bamu】

【getHanzi】

查找方法:

第一步:cydia里下载Terminal(也可以用ifunbox的ssh)

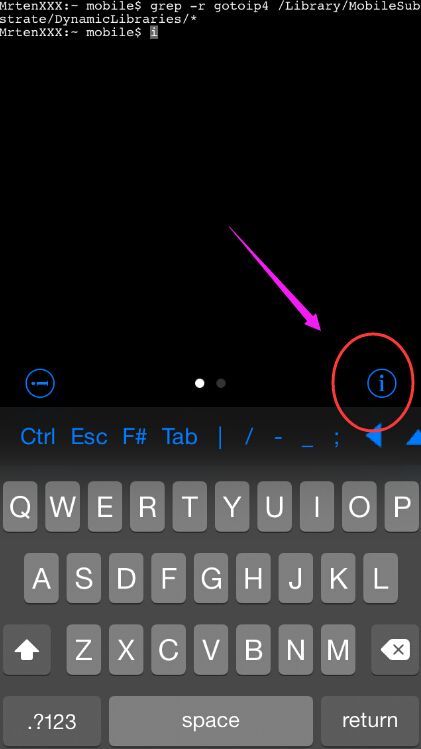

第二步:打开Terminal,点击感叹号,如下图

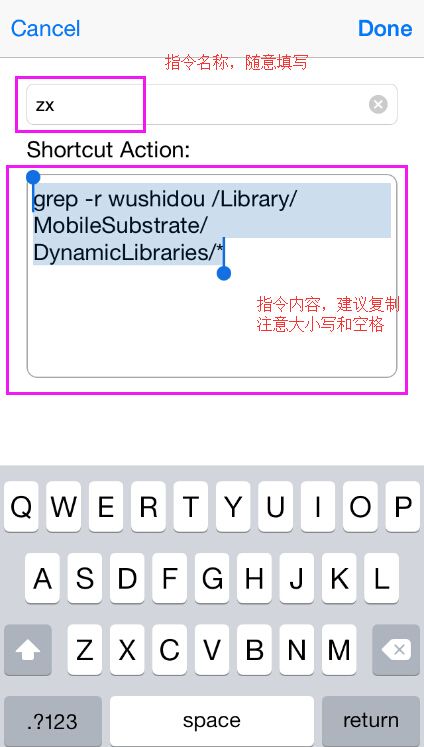

第三步:进入shortcut meun,并按下图复制查马指令(防止手动输错)

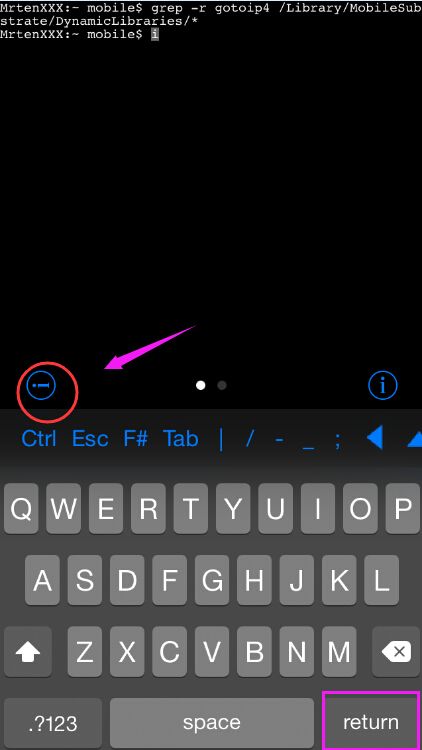

第四步:点击back回到输指令界面,点击睡倒的感叹号,找到刚设置名称的快捷指令,之后代码就会自动输入,键盘点回车即可。

第五步:如果发现木马会再输出结果有:Binary file /Library/MobileSubstrate/xxx.dylib matches 字样,这个就是木马程序,在cydia里卸载这个木马插件,然后回到目录下看还存在dylib和plist文件吗?如果还存在删除这个dylib文件和对应的plist文件即可清理!(一般情况下是不存在的)然后记得改密码。如果返回结果为空就是没有查询到木马,如果返回结果是such file no search什么的,就是路径错误,检查是否输入错误(这里推荐大家复制指令)

下面给出几条查询指令,方便大家复制:

关键词:“wushidou”

grep -r wushidou /Library/MobileSubstrate/DynamicLibraries/*

关键词:“gotoip4”

grep -r gotoip4 /Library/MobileSubstrate/DynamicLibraries/*

关键词:“bamu”

grep -r bamu /Library/MobileSubstrate/DynamicLibraries/*

关键词:“getHanzi”

grep -r getHanzi /Library/MobileSubstrate/DynamicLibraries/*